ウェブ

リアルタイムでハッキングログを検知してリストを表示するページです。

PLURA V5 Agentは、クライアントがサーバーに要請したデータをメソッド別に分けてログを分析し、攻撃タイプ、攻撃コード、攻撃目的、脆弱項目などを示します。

検知可能攻撃タイプはOWASP TOP 10です。

ショートカット ウェブログの使用設定方法

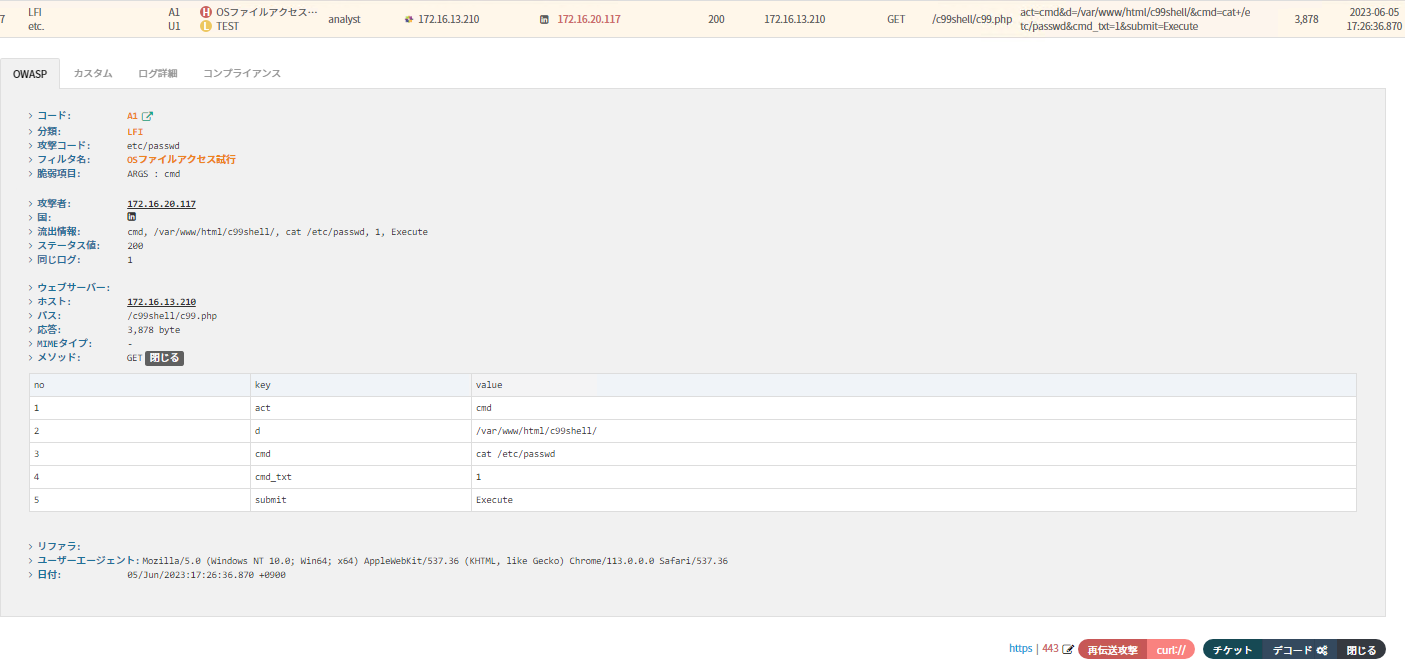

1. 検出されたログの詳細

- 検出されたログリストをクリックすると、それぞれのログに含まれている詳細が表示されます。

“再送信攻撃”ボタンは、再送信攻撃の条件が成立した場合にのみ表示されるため、常に見えない場合があります。

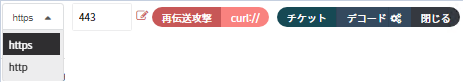

- 編集ボタンをクリックしてプロトコル&ポートを変更することができます。(基本設定はhttps:443)

- httpsを使用しない場合、http:80に修正して再送信攻撃データを送信することができます。 修正された値は保存されます。

- “curl://” ボタンを選択すると、自動コピー(再送信Queryが生成)され、ウェブ転送方式よりも多くの攻撃オプションを提供します。 ※ “curl://” 攻撃オプション:再送信攻撃+すべてのMethodを含む(GET, POST, PUT, PATCH, DELETE, HEAD, OPTION, CONNECT, TRACE)

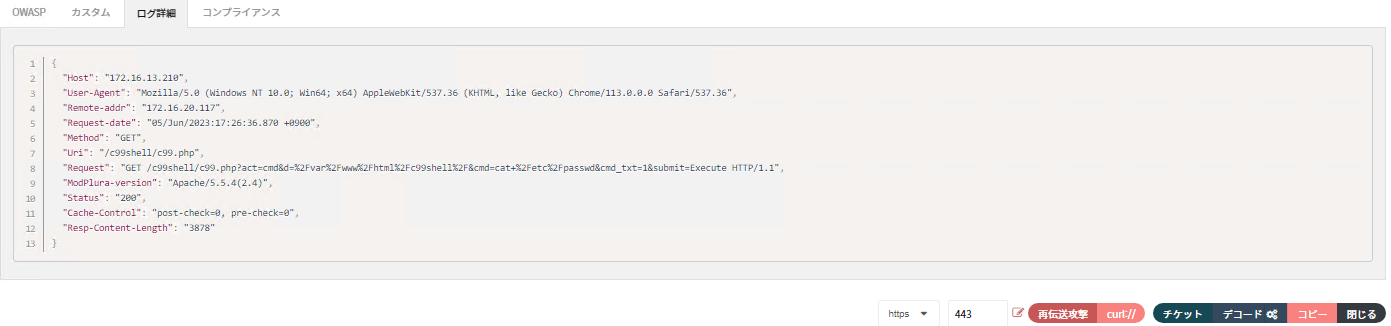

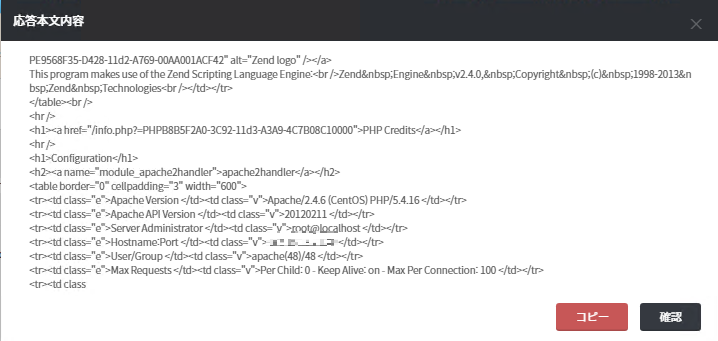

2. 検出されたログソースの内容

- <ログ詳細> ボタンをクリックすると、発生した原本の内容を確認できます。

3. コンプライアンスlabel

- ‘コンプライアンス’ ボタンをクリックすると、発生したログにマッチングされるコンプライアンス項目を確認できます。

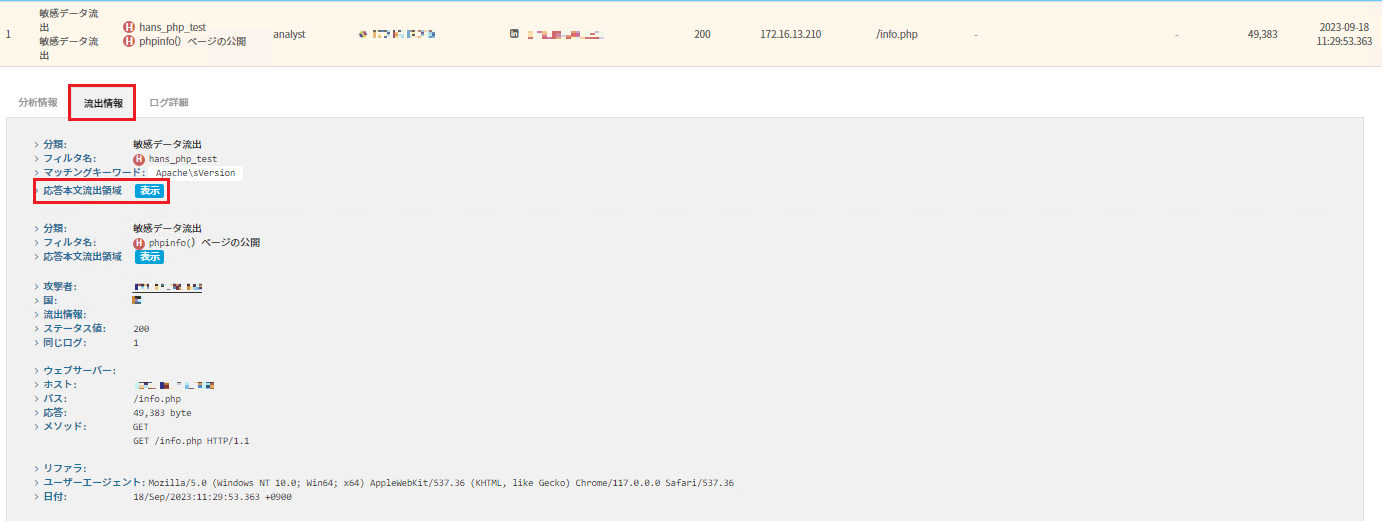

データ流出 : データ流出が発生した場合、漏えい情報項目に表示されます。

※ データ流出情報がある場合は、以下のように漏えい情報TABが追加され、その内容を確認することができます。4. データ流出情報の確認

- 検出されたログリストをクリック > 流出情報 Tab > 検出されたログの流出情報の詳細を見ることができます。

- 検出されたログリストをクリック > 流出情報 Tab > 応答本文流出領域を表示ボタンをクリック

- 漏えいした応答本文の内容を確認できます。

5. 全体ログリンク

- ログ検出履歴でマウスの右ボタンをクリックすると、時間帯別のログページに移動できます。

- 全体ログ(=) : 検出されたフィルタ検出履歴 “同じ時間帯” に全体ログページに移動

- 全体ログ(±1s) : 検出されたフィルタ検出履歴 “1초” 前後の時間帯に全体ログページに移動

- 全体ログ(±5s) : 検出されたフィルタ検出履歴 “5초” 前後の時間帯に全体ログページに移動

- 全体ログ(±60s) : 検出されたフィルタ検出履歴 “60초” 前後の時間帯に全体ログページに移動

6. 項目別整列

- 日付/リクエストサイズ/応答サイズ/同一ログを基準に並べ替えることができます。

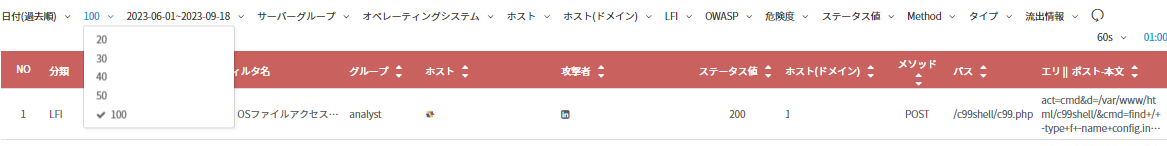

7. ページあたりのログ数

- 1 ページあたりの見えるログの数を 20 個、30 個、40 個、50 個に設定できます。

8. 日付/時間選択

9. グループ選択

- ユーザーが登録したシステム グループを選択して表示できます。

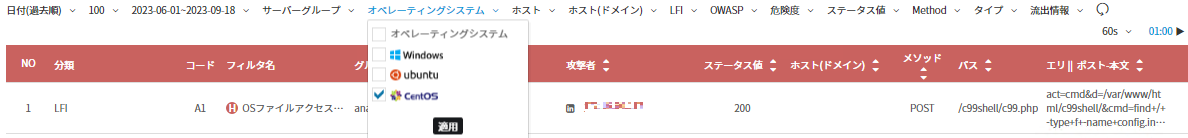

10. オペレーティングシステムの選択

- オペレーティング システムを選択して表示できます。

11. システムIPアドレス選択

- 希望するシステムIPアドレスを選択して見ることができます。

12. 分類選択

- 分類別に選択して見ることができます。

13. コード選択

- OWASP TOP10に選定された脆弱性別に選択して見ることができます。

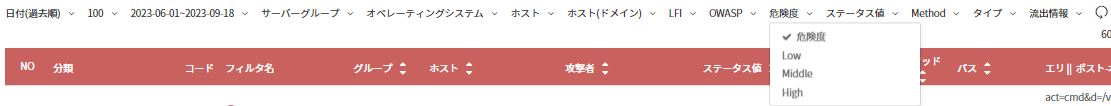

14. 危険度選択

- 危険度を選択して見ることができます。

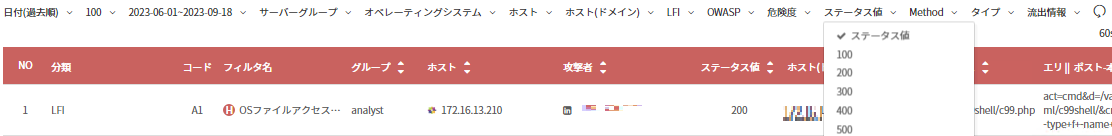

15. ステータス値選択

16. 漏えい情報の選択

- 漏えい情報の有無別にログを選択して見ることができます。